Updraft 是一个允许用户备份到各种云提供商的插件,它修补了一个严重的安全漏洞,允许登录用户下载该站点的最新备份。修补版本 (1.22.3) 通过强制自动更新发送,这是为影响大量用户的严重漏洞保留的措施。 UpdraftPlus 活跃于超过 300 万个 WordPress 网站。

该漏洞是由 Jetpack Scan 安全研究员 Marc Montpas 在内部审计期间发现的。 UpdraftPlus 在咨询更新结束后向用户解释了该漏洞:

此漏洞允许任何用户登录到 UpdraftPlus 处于活动状态的 WordPress 安装以行使该能力下载有备份访问权限,应该仅限于管理用户。这是可能的,因为与检查当前备份状态相关的代码缺少权限检查。这允许获得一个未知的内部标识符,然后可以在允许下载时使用它来通过检查。

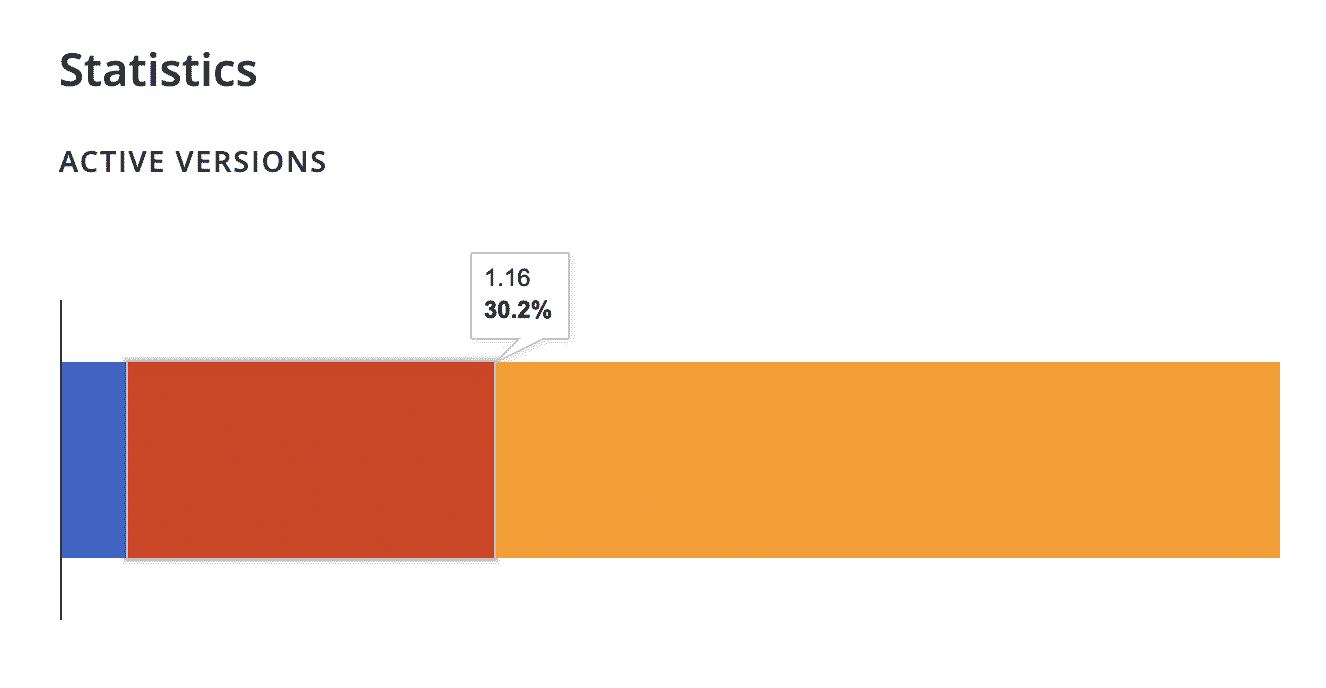

此问题影响插件的付费和免费版本。在收到报告后的一个小时内,修复被推送给付费客户。 1.16.7 和 1.22.3 之间的每个免费插件版本都存在漏洞。 UpdraftPlus 声称大多数网站都已更新。 WordPress.org 统计数据显示,大约 35% 的 Updraft 用户没有更新到最新版本,导致超过一百万的安装仍然容易受到攻击。

到目前为止,还在没有确认的漏洞利用报告。有关该漏洞的更多详细信息,请查看 Jetpack 网站上的 Montpas 报告。鼓励 UpdraftPlus 用户检查他们的网站以确保插件在最新的补丁版本上运行。

资源